cURL يغرق في تقارير الثغرات الأمنية التي تولدها الذكاء الاصطناعي

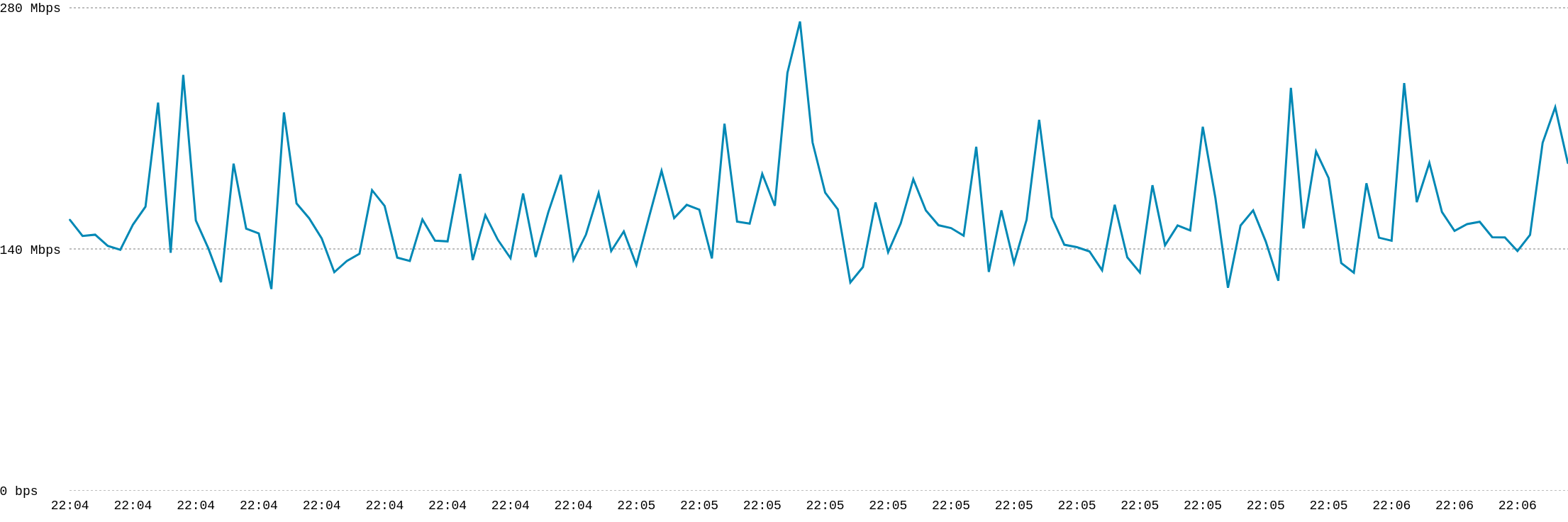

يُعاني فريق أمن مشروع cURL من طوفان من تقارير الثغرات الأمنية منخفضة الجودة، والعديد منها مُولّد بواسطة الذكاء الاصطناعي. هذه التقارير تُضيع وقتًا ومواردًا كبيرة (3-4 أشخاص، من 30 دقيقة إلى 3 ساعات لكل تقرير)، مما يُقلل بشكل كبير من كفاءة اكتشاف الثغرات الأمنية الحقيقية. في عام 2025، كانت حوالي 20% من الإرساليات عبارة عن قمامة مُولّدة بواسطة الذكاء الاصطناعي، مما أدى إلى انخفاض حاد في معدل التقارير الصالحة. يفكر الفريق في إلغاء المكافآت المالية أو تنفيذ تدابير أخرى للحد من الإرساليات منخفضة الجودة للحفاظ على سلامة الفريق وأمن المشروع.

اقرأ المزيد