رسوم الاسترداد البالغة 10 دولارات والتي كلفت 43.95 دولارًا: كابوس SaaS

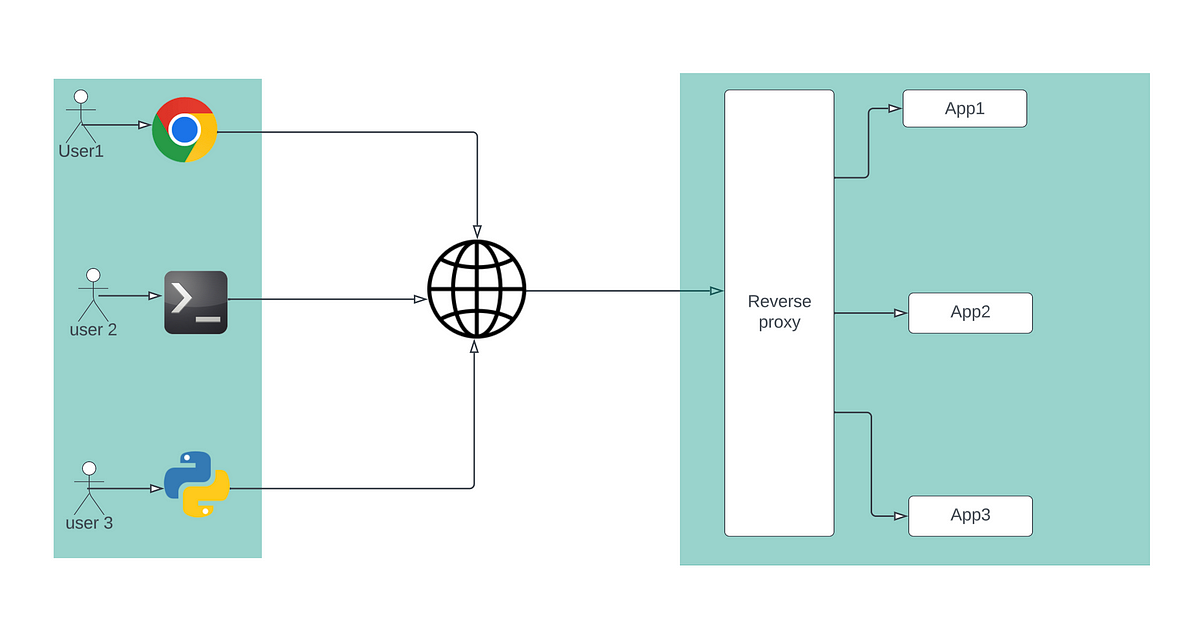

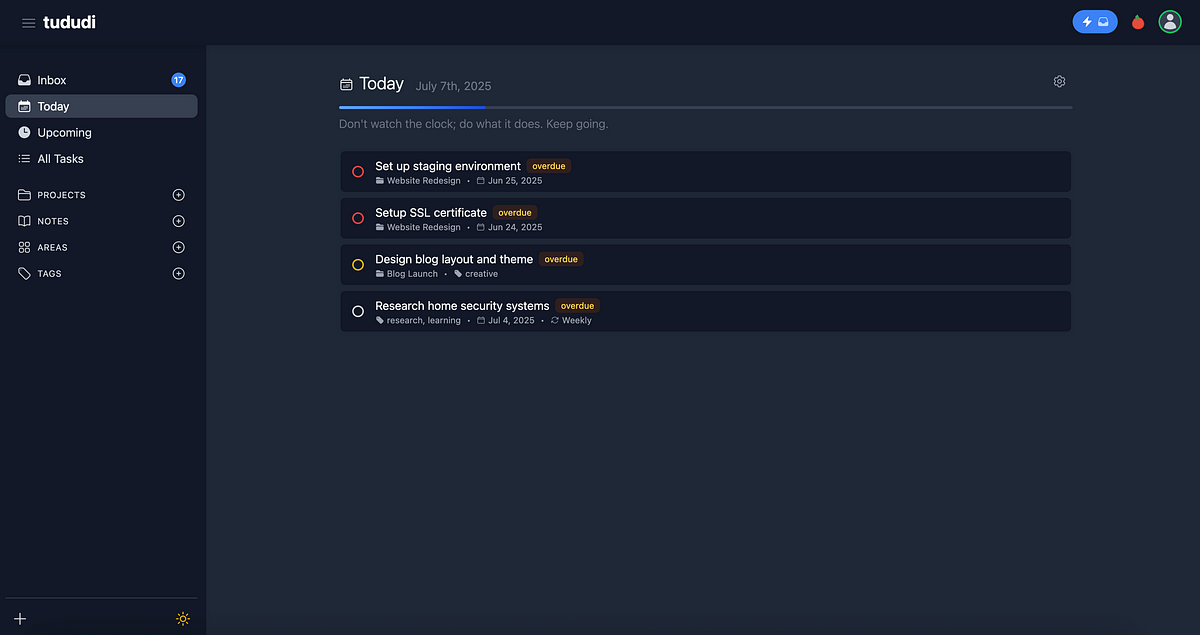

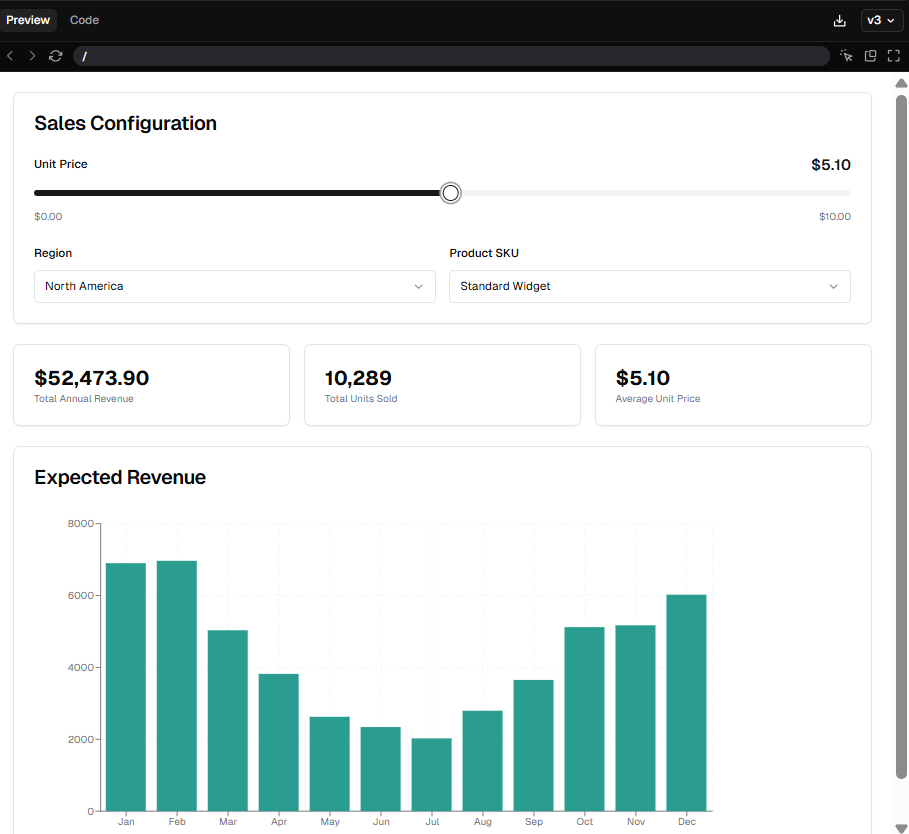

تشارك شركة SaaS تجربتها المحبطة مع عمليات الاسترداد. على الرغم من التدابير الاستباقية، مثل الإشعارات قبل الاشتراك وخيارات الإلغاء السهلة، لا يزال العملاء يبدأون النزاعات. المشكلة ليست فقط خسارة الإيرادات؛ حتى عند الفوز في النزاع، يتم تكبد الرسوم، مما يجعل عمليات الاسترداد الصغيرة مكلفة بشكل غير متناسب. يوضح المؤلف رسومًا بقيمة 10 دولارات أدت إلى خسارة قدرها 43.95 دولارًا، مسلطًا الضوء على عدم عدالة النظام الذي تقف فيه البنوك دائمًا إلى جانب حاملي البطاقات بغض النظر عن الأدلة. يتم التشكيك في جهود الشركة لتسوية النزاعات بسبب عدم الاستجابة والفعالية من البنوك ومعالجي الدفع.

اقرأ المزيد