Une fuite rare de Kimsuky révèle les tactiques et l'infrastructure d'un APT lié à la Corée du Nord

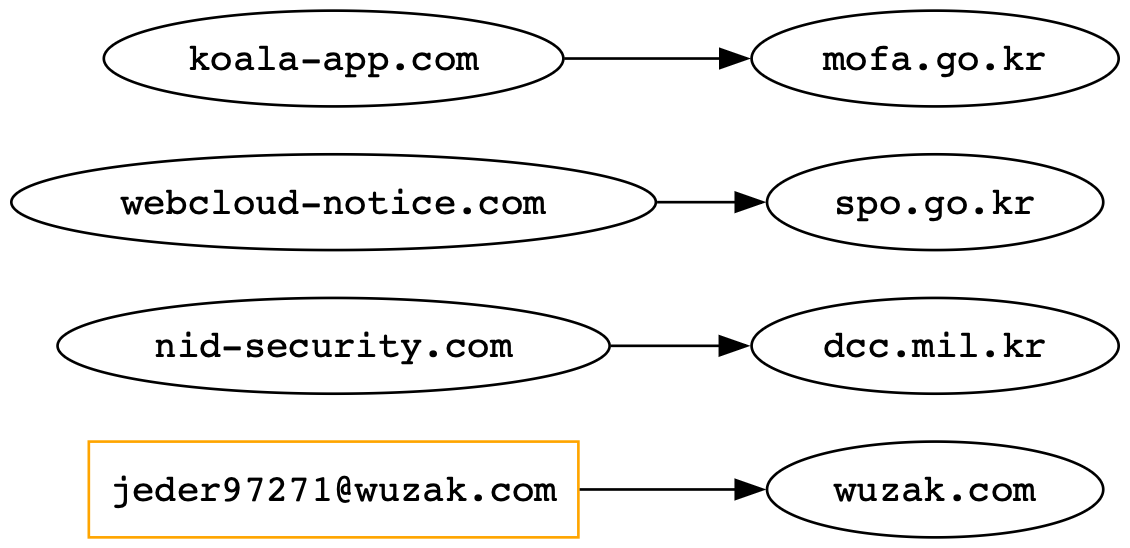

Un rare incident de sécurité impliquant une violation de données attribuée à un acteur affilié à la Corée du Nord, surnommé « Kim », offre des informations sans précédent sur les tactiques, les techniques et l'infrastructure de Kimsuky (APT43). Le groupe se concentre sur les intrusions axées sur les identifiants ciblant les réseaux sud-coréens et taïwanais, combinant des outils, une infrastructure et un soutien logistique potentiel en chinois. Le vidage de « Kim », contenant des historiques bash, des domaines de phishing, des flux de travail OCR, des stagers compilés et des preuves de rootkit, révèle une opération hybride entre l'attribution de la RPDC et l'utilisation de ressources chinoises. Les données divulguées comprennent le développement de logiciels malveillants, l'analyse OCR de documents coréens PKI et VPN, et la reconnaissance ciblant les institutions gouvernementales et académiques taïwanaises. Les analystes ont découvert un rootkit Linux avancé utilisant le hooking de syscall et la persistance furtive. L'incident souligne les capacités évolutives des acteurs de menaces nord-coréens et leurs liens potentiels avec des ressources chinoises.