Vazamento Raro da Kimsuky Revela Táticas e Infraestrutura de APT Ligado à Coreia do Norte

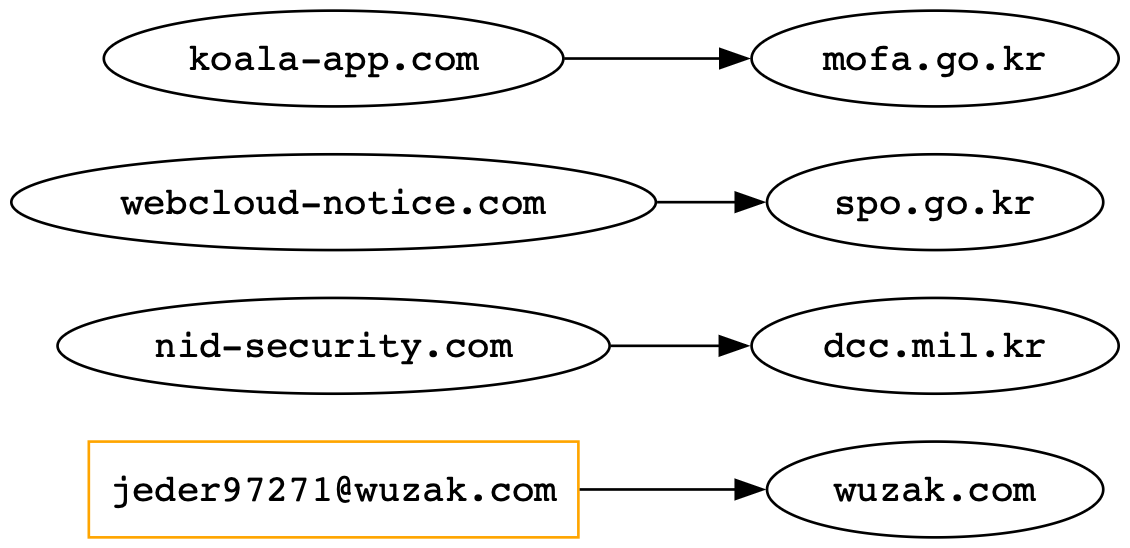

Um raro incidente de segurança envolvendo uma violação de dados atribuída a um ator afiliado à Coreia do Norte, apelidado de “Kim”, oferece insights sem precedentes sobre as táticas, técnicas e infraestrutura da Kimsuky (APT43). O grupo se concentra em intrusões centradas em credenciais que visam redes sul-coreanas e taiwanesas, combinando ferramentas, infraestrutura e possível suporte logístico em chinês. O despejo de “Kim”, contendo históricos do bash, domínios de phishing, fluxos de trabalho de OCR, estágios compilados e evidências de rootkit, revela uma operação híbrida entre a atribuição da RPDC e a utilização de recursos chineses. Os dados vazados incluem desenvolvimento de malware, análise de OCR de documentos coreanos de PKI e VPN e reconhecimento direcionado a instituições governamentais e acadêmicas de Taiwan. Os analistas descobriram um rootkit Linux avançado que emprega gancho de chamada de sistema e persistência furtiva. O incidente destaca as capacidades em evolução dos atores de ameaças norte-coreanos e suas potenciais conexões com recursos chineses.