Ruby Marshal逆シリアライズ脆弱性の10年:歴史と将来への道

この記事は、Ruby Marshalモジュールの逆シリアライズ脆弱性の10年にわたる歴史を掘り下げています。2013年の最初のバグレポートから2024年の最新の攻撃手法まで、セキュリティ研究者と攻撃者間のいたちごっこを明らかにします。単純なパッチだけでは問題を解決できないことを指摘し、より安全な代替手段を用いてMarshalモジュールを段階的に廃止することを提唱しています。

続きを読む

この記事は、Ruby Marshalモジュールの逆シリアライズ脆弱性の10年にわたる歴史を掘り下げています。2013年の最初のバグレポートから2024年の最新の攻撃手法まで、セキュリティ研究者と攻撃者間のいたちごっこを明らかにします。単純なパッチだけでは問題を解決できないことを指摘し、より安全な代替手段を用いてMarshalモジュールを段階的に廃止することを提唱しています。

続きを読む

研究者らは、AIシステムにおける新たなセキュリティ脆弱性を発見しました。一見無害な画像を大規模言語モデル(LLM)に送信することで、データの流出を引き起こすことが可能です。攻撃者は、AIシステムが処理前に画像のサイズを縮小する点を悪用し、縮小後の画像に、フル解像度では見えない悪意のあるプロンプトインジェクションを埋め込みます。これにより、ユーザーの認識を回避し、ユーザーデータにアクセスすることが可能になります。この脆弱性は、Google Gemini CLIなど、複数のAIシステムで実証されています。研究者らは、この種の攻撃画像を生成・分析するためのオープンソースツールAnamorpherを開発し、AIシステムにおける画像スケーリングの回避、またはモデルが実際に処理する画像のプレビューをユーザーに提供することを推奨しています。

続きを読む

研究者たちは、DistrictConのJunkyardコンペティションで、廃止された2つのネットワーク機器(Netgear WGR614v9ルータとBitDefender Box V1)を成功裏に悪用し、2位を獲得しました。彼らのエクスプロイトチェーンは、メーカーサポートが終了した後もパッチが適用されていない脆弱性が悪用可能なままであることを示し、製品寿命終了(EOL)ハードウェアの持続的なセキュリティリスクを浮き彫りにしました。研究者たちは、認証バイパスのほか、バッファオーバーフロー、コマンドインジェクションといった複数の脆弱性を詳細に説明し、両方の機器へのリモートルートアクセスを実現しました。この研究は、機器を選択する際にメーカーのサポートライフサイクルとコミュニティファームウェアオプションを考慮することの重要性を強調し、EOL IoTデバイスによって引き起こされる継続的なセキュリティ上の課題を浮き彫りにしています。

続きを読む

GoのJSON、XML、YAMLパーサーにはセキュリティリスクがあり、攻撃者は予期せぬ動作を悪用して認証をバイパスし、認可制御を回避し、機密データを漏洩させる可能性があります。この記事では、3つの攻撃シナリオを詳しく説明します。(1)予期しないデータの(アン)マーシャリング:開発者が非公開にすることを意図したデータの公開、(2)パーサーの差異:複数のサービスが同じ入力を解析する場合のパーサー間の矛盾によって攻撃者がセキュリティ制御を回避できること、(3)データ形式の混乱:パーサーがクロスフォーマットのペイロードを驚くべき、そして悪用可能な結果で処理する方法。軽減策としては、`DisallowUnknownFields`の使用や、Go標準ライブラリの脆弱性を補うカスタム関数の作成などがあります。

続きを読む

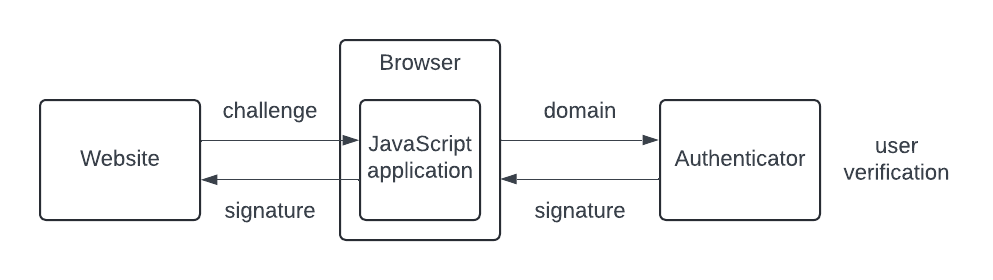

この記事では、パスキーの背後にある暗号化について詳しく解説します。パスキーは、キーペアを使用してデジタル署名を作成し、サーバーに機密情報を送信せずにフィッシング攻撃やパスワードの再利用を防ぎます。WebAuthn仕様は、オリジンバインディングによってセキュリティを強化し、パスキーが正しいウェブサイトでのみ使用されることを保証します。様々な認証子タイプと、WebAuthn拡張機能による暗号キーの生成と保存方法についても説明します。ブラウザ攻撃や認証子の侵害などの潜在的な脅威と、それに対する軽減策についても議論します。完璧な解決策ではありませんが、パスキーはセキュリティを大幅に向上させ、認証の未来において魅力的な選択肢です。

続きを読む

Trail of Bitsは、PyPIのWarehouseテストスイートのパフォーマンスを劇的に向上させ、実行時間を163秒から30秒に短縮しました。テスト数は3900から4700以上に増加しました。この81%の改善は、いくつかの主要な最適化によって達成されました。pytest-xdistを使用したテスト実行の並列化、効率的なカバレッジ計測のためのPython 3.12のsys.monitoringの活用、テスト検出の最適化、不要なインポートの削除です。これらのテクニックは、遅いテストスイートに苦労している多くのPythonプロジェクトに容易に適用でき、最小限のコストでパフォーマンスの大幅な向上をもたらします。

続きを読む

PyCA Cryptographyチームは、純粋なRustパーサーを使用した新しいASN.1 APIを開発しています。これにより、パフォーマンスが大幅に向上し、他のASN.1パーサーとの違いによるセキュリティリスクが軽減されます。新しいAPIは、可読性と保守性を向上させる宣言的なdataclassスタイルのインターフェースも備えています。これは、パフォーマンスとセキュリティに関して既存のPython ASN.1ライブラリの欠点を解消し、Sigstoreなどの新しいエコシステムをより適切にサポートすることを目的としています。

続きを読む

2025年2月21日、Bybit取引所は、過去最大の仮想通貨窃盗事件に見舞われ、約15億ドルの損失を被りました。攻撃者はスマートコントラクトの脆弱性を悪用するのではなく、高度なマルウェアを使用して複数の署名者のデバイスを侵害し、ウォレットインターフェースを操作して、彼らの知らないうちに署名を取得しました。調査では、北朝鮮の国家支援ハッカー集団(TraderTraitor、Jade Sleetなど)が関与しており、高度なソーシャルエンジニアリングを用いて重要な人員を標的にし、クロスプラットフォームのツールキットを使用していたことが示唆されています。これは、運用セキュリティの軽視という重大なリスクを浮き彫りにし、物理的に隔離された署名システム、多要素認証、定期的なセキュリティトレーニングの重要性を強調しています。仮想通貨企業が運用セキュリティ対策を大幅に改善しない限り、同様の攻撃は今後も続くでしょう。

続きを読む