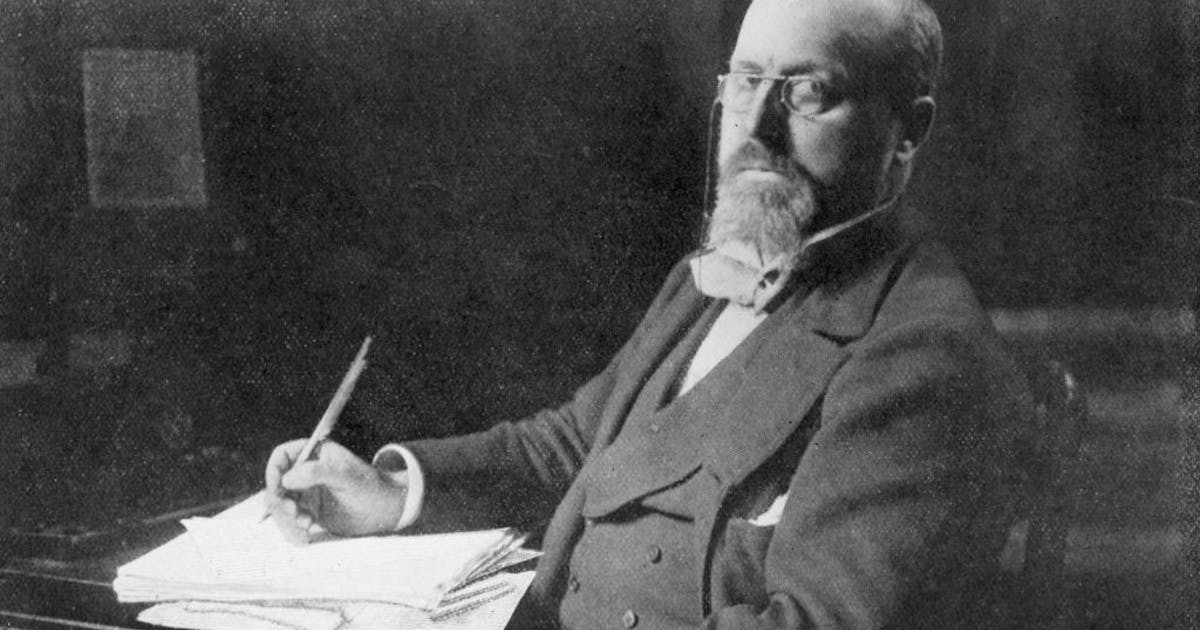

A Gaiola Dourada: A Crítica de Henry James aos Excessos Americanos

Henry James critica o isolamento social e a amnésia histórica dos recém-ricos americanos. Ele compara suas mansões opulentas a piadas grotescas, seus habitantes assombradoramente sozinhos. Em contraste, ele celebra a beleza duradoura e a profundidade cultural dos espaços europeus cultivados há muito tempo e as gerações que os habitaram. James também destaca a situação dos nativos americanos, vendo-os como a personificação da história que a América tenta esconder.

Leia mais