cURL Afogado em Relatórios de Vulnerabilidades Gerados por IA

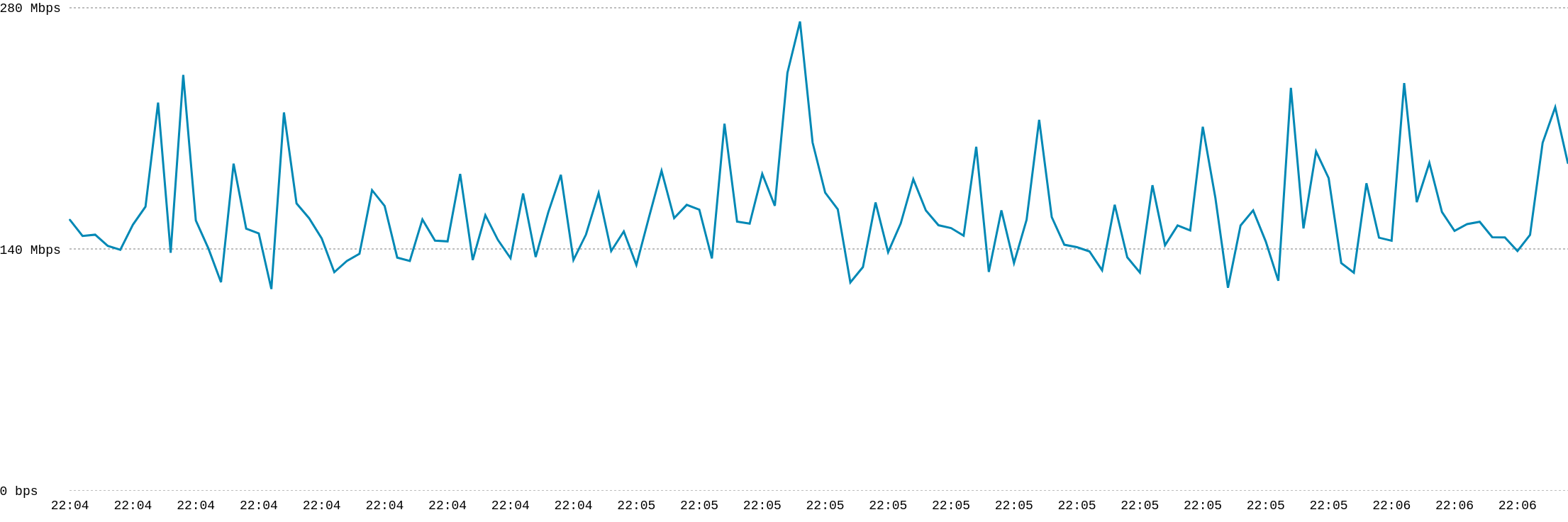

A equipe de segurança do projeto cURL está sobrecarregada com uma enxurrada de relatórios de vulnerabilidades de baixa qualidade, muitos gerados por IA. Esses relatórios desperdiçam tempo e recursos significativos (3 a 4 pessoas, 30 minutos a 3 horas por relatório), reduzindo drasticamente a eficiência na descoberta de vulnerabilidades genuínas. Em 2025, aproximadamente 20% das submissões são lixo gerado por IA, levando a uma queda acentuada na taxa de relatórios válidos. A equipe está considerando remover as recompensas monetárias ou implementar outras medidas para conter as submissões de baixa qualidade, a fim de manter a sanidade da equipe e a segurança do projeto.

Leia mais