Ruby Marshal 反序列化漏洞:十年攻防战与未来展望

本文深入探讨了Ruby Marshal模块反序列化漏洞的十年演变史,从2013年的初始漏洞报告到2024年的最新利用技术,展现了安全攻防的持续对抗。文章详细追踪了漏洞的发现、利用和修复过程,并指出单纯的补丁策略无法根治问题,最终建议Ruby社区逐步弃用Marshal模块,以更安全的序列化方式替代,彻底解决这一顽疾。

阅读更多

本文深入探讨了Ruby Marshal模块反序列化漏洞的十年演变史,从2013年的初始漏洞报告到2024年的最新利用技术,展现了安全攻防的持续对抗。文章详细追踪了漏洞的发现、利用和修复过程,并指出单纯的补丁策略无法根治问题,最终建议Ruby社区逐步弃用Marshal模块,以更安全的序列化方式替代,彻底解决这一顽疾。

阅读更多

研究人员发现了一种新型AI安全漏洞:通过向大型语言模型(LLM)发送看似无害的图像,即可实现数据泄露。攻击者利用图像缩放过程中模型对图像进行缩小的特性,在缩小后的图像中隐藏恶意提示注入,从而绕过用户察觉,访问用户数据。该漏洞已在Google Gemini CLI等多个AI系统中得到验证。研究人员开发了开源工具Anamorpher,用于生成和分析此类攻击图像,并建议在AI系统中避免图像缩放,或为用户提供模型实际处理的图像预览,以最大限度地降低风险。

阅读更多

在DistrictCon的Junkyard竞赛中,研究人员成功利用了两款已停产的网络设备(Netgear WGR614v9路由器和BitDefender Box V1),并凭借其创新的漏洞利用技术获得亚军。该研究揭示了过时硬件的持续安全风险:厂商停止更新后,未修补的漏洞仍然存在,成为攻击者的完美目标。研究人员通过分析漏洞并构建利用链,获得了设备的远程root权限。 这项研究强调了选择安全设备时,需要关注厂商的支持周期和社区固件选项的重要性,并提醒消费者和安全从业者关注物联网设备的整个安全生命周期。

阅读更多

Go语言的JSON、XML和YAML解析器存在安全风险,攻击者可利用其意外行为绕过身份验证、规避授权控制并窃取敏感数据。文章分析了三种攻击场景:(1)意外数据编解码:解析器可能暴露开发者意图保密的数据;(2)解析器差异:不同解析器处理相同输入的差异可能导致攻击者绕过安全控制;(3)数据格式混淆:解析器处理跨格式有效载荷的方式可能产生可利用的结果。文章还提供了具体的安全配置建议,包括使用`DisallowUnknownFields`和自定义函数来弥补Go标准库的安全漏洞。

阅读更多

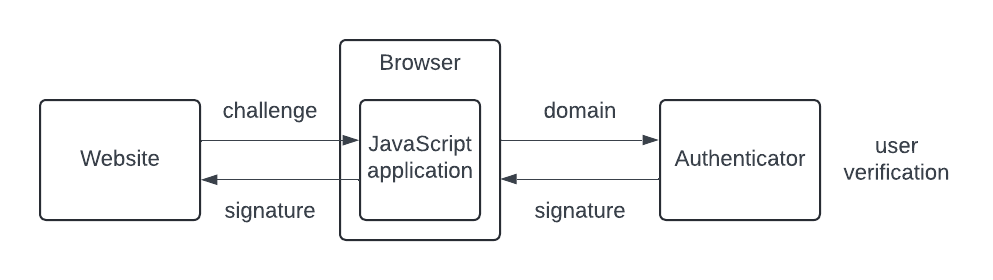

本文深入探讨了Passkey背后的密码学原理,它利用密钥对生成数字签名,无需向服务器传输敏感信息,有效防止钓鱼攻击和密码重用。WebAuthn规范通过源绑定确保Passkey仅在正确网站使用,提升安全性。文章还介绍了不同类型的身份验证器,以及WebAuthn扩展功能如何用于生成和存储加密密钥,并讨论了潜在的安全威胁和应对措施,例如浏览器攻击和身份验证器被攻破。总而言之,Passkey虽然不是完美的安全解决方案,但它显著提升了安全性,是未来身份验证系统的理想选择。

阅读更多

Trail of Bits团队对PyPI后端Warehouse的测试套件进行了优化,将执行时间从163秒缩短到30秒,测试数量从3900个增加到4700多个。他们通过以下方法实现了81%的性能提升:使用pytest-xdist并行化测试执行;利用Python 3.12的sys.monitoring进行更高效的覆盖率检测;优化测试发现;消除不必要的导入。这些优化方法对许多Python项目都适用,特别是那些测试套件不断增长并成为开发瓶颈的项目。

阅读更多

PyCA Cryptography 团队正在开发一个全新的 ASN.1 API,该 API 使用纯 Rust 编写的解析器,显著提升了性能,并减少了与其他 ASN.1 解析器差异带来的安全风险。新 API 还采用了声明式 dataclasses 风格接口,提升了代码可读性和可维护性。此举旨在解决现有 Python ASN.1 库在性能和安全方面的不足,并更好地支持 Sigstore 等新兴生态系统。

阅读更多

2025年2月21日,币安交易所遭受了历史上最大规模的加密货币盗窃案,损失约15亿美元。攻击者并非利用智能合约漏洞,而是通过复杂的恶意软件入侵多个签名者的设备,操纵其钱包界面,在签名者不知情的情况下获取签名。调查显示,朝鲜政府支持的黑客组织(如TraderTraitor、Jade Sleet等)是幕后黑手,他们利用精密的社会工程学手段,针对性地攻击目标组织的关键人员,并拥有跨平台的恶意工具包。这起事件凸显了忽视运营安全风险的严重后果,强调了隔离签名系统、多层验证和定期安全培训的重要性。未来,类似攻击将持续发生,除非加密货币公司显著加强其运营安全措施。

阅读更多

本文讲述了对开源条形码扫描库ZBar进行模糊测试的过程及发现的漏洞。作者通过修改Nixpkgs中的ZBar构建,添加了AddressSanitizer和libFuzzer工具,快速构建了模糊测试环境。尽管时间有限,但仍然发现了严重的漏洞:一个栈缓冲区溢出漏洞,可导致恶意条形码执行任意代码;以及一个内存泄漏漏洞,可用于拒绝服务攻击。文章还指出了ZBar项目缺乏模糊测试的现状,并提供了改进模糊测试的建议,例如针对特定代码类型、检查代码覆盖率等。此外,作者还分析了漏洞的根本原因,并提供了修复补丁。

阅读更多

本文深入探讨了 Linux 内核 6.10 版本中引入的新系统调用 mseal,它提供了一种称为“内存密封”的保护机制。文章详细解释了 mseal 的工作原理,以及它与之前的内存保护方案的区别,例如 memfd_create 和 memfd_secret。与侧重于防止本地攻击的方案不同,mseal 专门用于缓解远程攻击者试图获取代码执行权限的漏洞利用。文章还介绍了 mseal 如何通过阻止修改内存权限和防止内存解除映射攻击来保护用户空间,并提供了一些代码示例来说明其用法和效果。

阅读更多

本文介绍了作者如何使用Rust语言为Windows Defender创建沙盒环境的项目。作者认为微软没有对Windows Defender进行沙盒化是一个安全风险,并详细描述了使用AppJailLauncher-rs框架和自定义工具克服各种挑战的过程,最终成功构建了一个沙盒环境来运行Windows Defender,从而提高了安全性。

阅读更多

这篇来自Trail of Bits的博客文章详细分析了AWS Nitro Enclaves的安全风险,并为开发者提供了可操作的建议。文章涵盖了虚拟socket安全、随机性和熵源、侧信道攻击缓解、内存管理、时间源注意事项、证明最佳实践以及NSM驱动安全等主题。文章强调了将enclaves视为单个信任区域的重要性,并建议开发者采取措施,如强化虚拟socket、验证随机性源、使用正确的时钟源、实施稳健的证明实践以及验证随机数和时间戳等,以降低enclaves工作负载遭受攻击的风险。

阅读更多

Trail of Bits 的 Jason An 通过将 Pwndbg 与 Binary Ninja 整合,实现了从 Binary Ninja 同步符号、函数签名、堆栈变量偏移量等信息,从而恢复大部分调试体验,增强了 GDB+Pwndbg 在调试过程中的智能性。此外,他还创建了 go-dump 命令,利用 Go 编译器的源代码作为参考,实现了对 Go 所有内置类型的转储,包括整数、字符串、复数、指针、切片、数组和映射,方便开发者进行调试。

阅读更多

这篇文章批判了在密码学中使用“YOLO”哈希构造的常见错误做法,并解释了为什么这些做法容易受到攻击。文章重点讨论了三种常见的YOLO构造:YoloMultiHash、YoloMAC 和 YoloPBKDF,并详细说明了它们各自的缺陷,例如模糊编码、长度扩展攻击和易受暴力破解的影响。文章最后推荐了一些更安全的替代方案,如TupleHash、HMAC、KMAC、Argon2 和 scrypt,并强调了使用经过良好研究和验证的解决方案的重要性。

阅读更多

Trail of Bits 对 Homebrew 软件包管理器进行了安全审计,涵盖了 brew CLI、CI/CD 流程以及软件包索引等方面。审计发现了一些问题,例如可能允许攻击者加载可执行代码、破坏沙盒完整性、修改二进制文件以及在 CI/CD 环境中提升权限。尽管这些问题并非严重,但仍需引起重视并进行修复,以确保 Homebrew 及其生态系统的安全。

阅读更多

文章指出,尽管量子计算机的威胁日益引起关注,但后量子密码学的优势并不仅仅在于抵抗量子攻击。文章认为,当前广泛使用的公钥加密算法存在安全隐患,过度依赖于特定数学问题,且易受攻击。相比之下,后量子密码学基于更多样化的数学问题,设计更现代化,能有效降低实施错误,并为开发者提供更多选择,从而提升安全性。

阅读更多

这篇文章探讨了软件开发中一种称为“怪异机器”的概念,它指的是代码中存在能够被攻击者利用的非预期行为。作者解释了“怪异机器”是如何产生的,以及它们如何被用来绕过安全措施。文章还介绍了如何通过识别和消除这些“怪异机器”来提高软件的安全性,并展望了未来的研究方向。

阅读更多