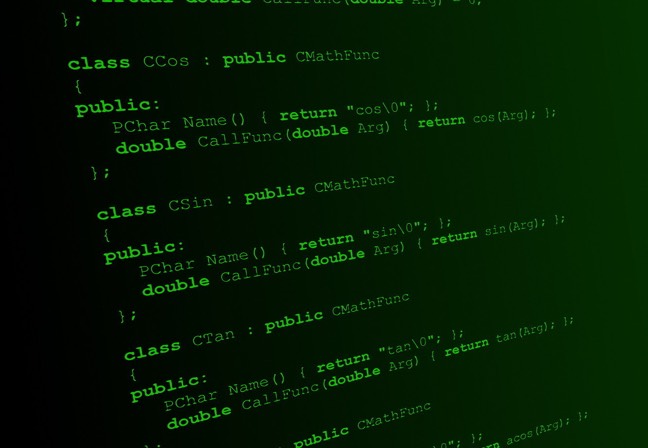

Le comité C++ abandonne une proposition de sous-ensemble sécurisé au milieu d'un débat sur la sécurité mémoire

Le comité de normalisation C++ a rejeté une proposition détaillée pour un sous-ensemble rigoureusement sécurisé du langage, malgré les préoccupations persistantes concernant la sécurité mémoire. Le co-auteur Sean Baxter attribue ce rejet à l'impopularité du modèle de sécurité de Rust au sein du comité, qui privilégie l'approche des « profils ». Bien que les profils soient soutenus par des personnalités comme Bjarne Stroustrup, leur viabilité est remise en question, et leur inclusion dans C++26 n'est pas garantie. Cette décision suscite la controverse, certains développeurs suggérant qu'il serait préférable de passer à Rust ou à d'autres langages plus sûrs, comme le projet expérimental « Carbon » de Google.

Lire plus