cURL、AI生成の脆弱性報告に溺れる

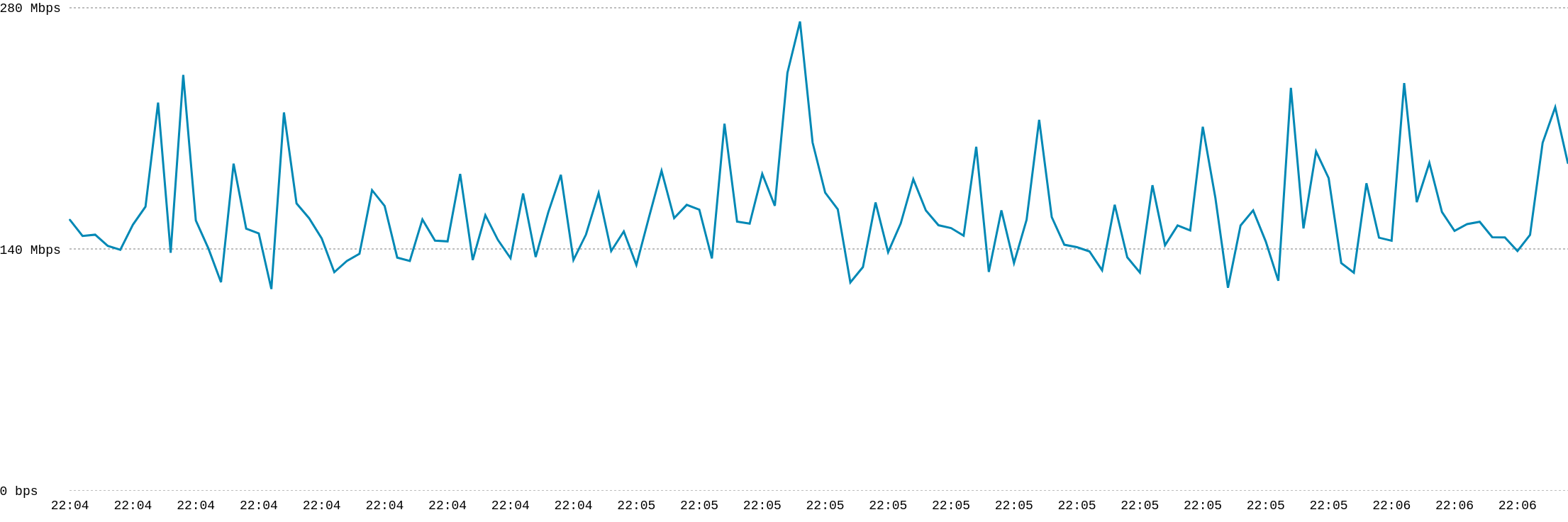

cURLのセキュリティチームは、低品質の脆弱性報告の洪水に悩まされています。その多くはAIによって生成されたものです。これらの報告は、多大な時間とリソースを浪費します(1件の報告につき3~4人、30分から3時間)。そのため、真の脆弱性の発見効率が大幅に低下しています。2025年現在、提出された報告書の約20%がAI生成のゴミであり、有効な報告書の割合は大幅に減少しています。チームは、金銭的報酬の撤廃や、低品質な報告書の削減のための他の対策を検討しています。チームのメンタルヘルスとプロジェクトの安全性を維持するためです。

続きを読む