ThinkMesh: Raciocínio Paralelo para LLMs

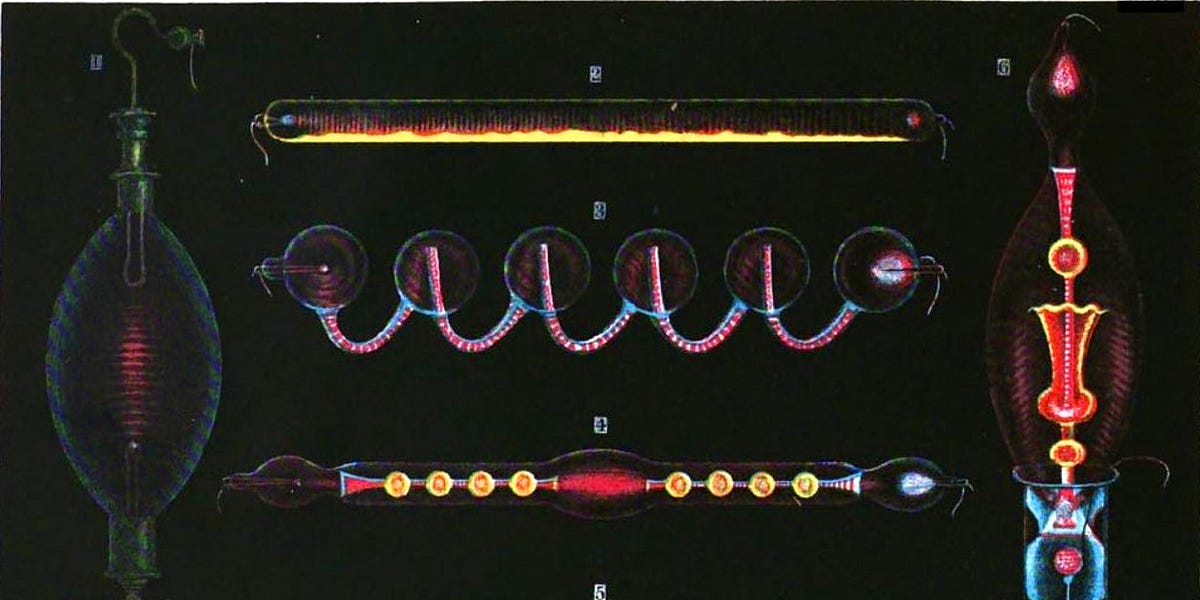

ThinkMesh é uma biblioteca Python para executar vários caminhos de raciocínio em paralelo, pontuando-os com sinais de confiança internos, realocando recursos computacionais para ramos promissores e fundindo resultados com verificadores e redutores. Ele suporta transformadores Hugging Face offline e vLLM/TGI, e APIs hospedadas. O ThinkMesh oferece várias estratégias, como DeepConf, Self-Consistency e Tree of Thoughts, e inclui recursos como cache, métricas e rastreamento JSON para maior eficiência e confiabilidade no raciocínio de modelos de linguagem grandes.

Leia mais