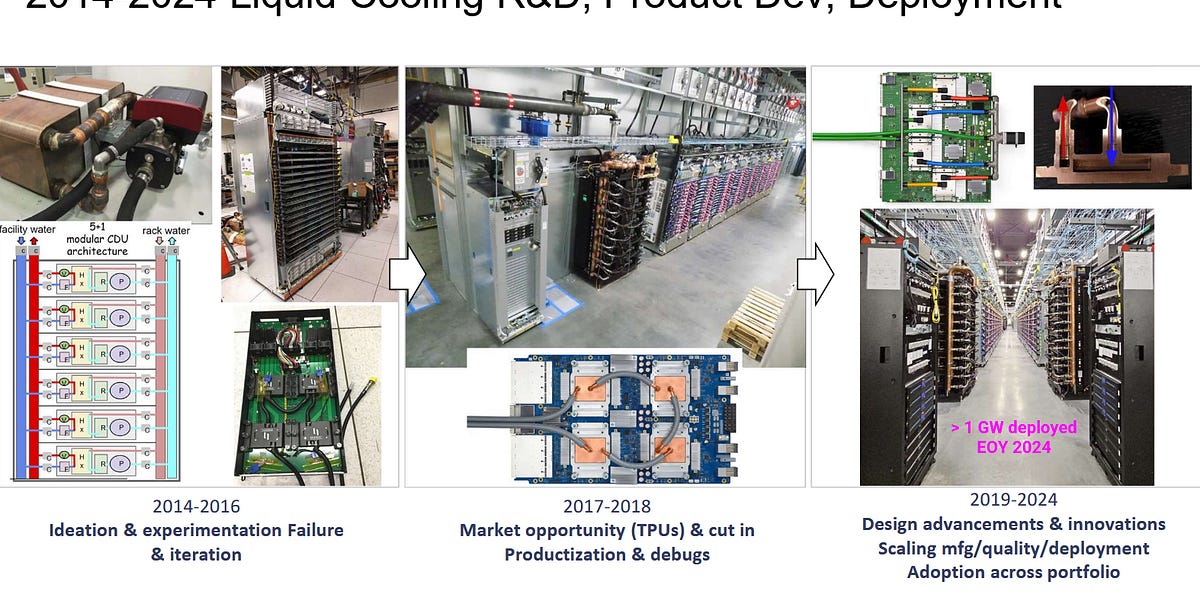

Resfriamento a líquido em escala de data center do Google: uma revolução para IA

A ascensão da IA criou um desafio significativo de calor para data centers. No Hot Chips 2025, o Google apresentou seu sistema massivo de resfriamento a líquido projetado para suas TPUs. Este sistema usa CDUs (Unidades de Distribuição de Refrigerante) para resfriamento em nível de rack, reduzindo significativamente o consumo de energia em comparação com o resfriamento a ar e garantindo a estabilidade do sistema por meio de redundância. O Google também emprega um design de matriz nua, semelhante ao 'de-lidding' de entusiastas de PC, para melhorar a eficiência de transferência de calor de sua TPUv4. Essa solução não apenas aborda as imensas demandas de resfriamento da IA, mas também aponta para uma nova direção para futuras soluções de resfriamento de data centers.

Leia mais