Seltener Kimsuky-Leak enthüllt Taktiken und Infrastruktur eines nordkoreanischen APT

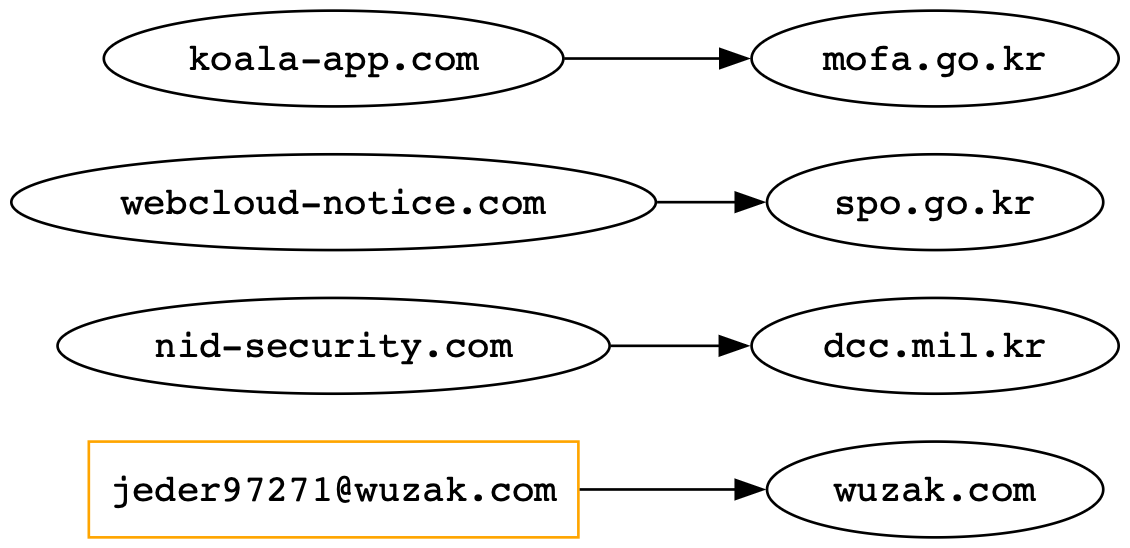

Ein seltener Sicherheitsvorfall mit einem Datenleck, das einem nordkoreanischen Akteur namens „Kim“ zugeschrieben wird, bietet beispiellose Einblicke in die Taktiken, Techniken und die Infrastruktur von Kimsuky (APT43). Die Gruppe konzentriert sich auf kennwortbasierte Angriffe auf südkoreanische und taiwanesische Netzwerke und kombiniert dabei chinesischsprachige Tools, Infrastruktur und mögliche logistische Unterstützung. Der „Kim“-Dump, der Bash-Verläufe, Phishing-Domains, OCR-Workflows, kompilierte Stager und Rootkit-Beweise enthält, offenbart eine hybride Operation zwischen der Zuordnung zur DVRK und der Nutzung chinesischer Ressourcen. Die durchgesickerten Daten umfassen Malware-Entwicklung, OCR-Analyse koreanischer PKI- und VPN-Dokumente und Aufklärung, die auf taiwanesische Regierungs- und akademische Einrichtungen abzielt. Analysten haben ein fortschrittliches Linux-Rootkit entdeckt, das System-Call-Hooking und heimliche Persistenz verwendet. Der Vorfall unterstreicht die sich entwickelnden Fähigkeiten nordkoreanischer Bedrohungsakteure und ihre potenziellen Verbindungen zu chinesischen Ressourcen.