Minas dos EUA já possuem os minerais críticos de que precisam – mas estão sendo jogados fora

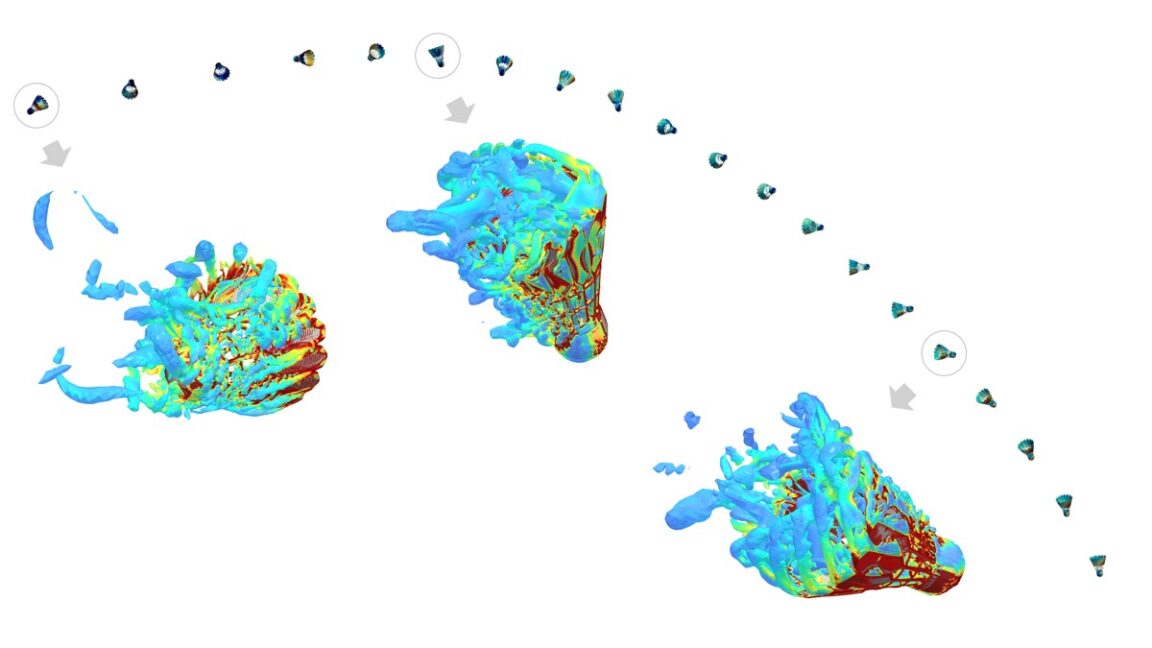

Uma nova análise revela que as minas dos EUA já produzem todos os minerais críticos necessários anualmente para energia, defesa e tecnologia, mas esses minerais – incluindo cobalto, lítio, gálio e elementos de terras raras – são atualmente descartados como rejeitos de outras operações de mineração. O desafio está em recuperar economicamente esses recursos valiosos. Ao melhorar as tecnologias de recuperação e implementar políticas de apoio, os EUA poderiam reduzir significativamente sua dependência de importações e diminuir o impacto ambiental dos resíduos de mineração, de acordo com o estudo.

Leia mais