Pesadelo de Log de Next.js: Uma Luta com Logs de Produção

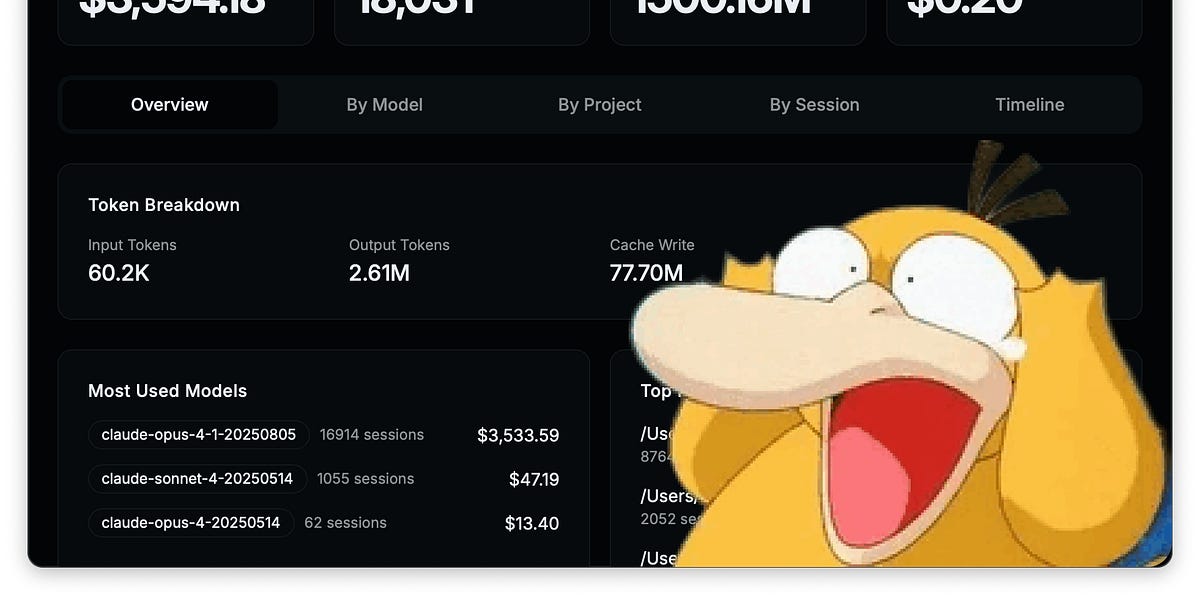

O autor encontrou uma série de desafios ao tentar adicionar logs de produção a um serviço Next.js. O mecanismo de middleware do Next.js é muito restrito, e o AsyncLocalStorage não conseguiu contornar o contexto de renderização, resultando em falhas de log em páginas e componentes de layout. O autor tentou vários métodos, incluindo um servidor personalizado, descobrindo finalmente que o design do Next.js limitava a implementação de recursos de log. Uma comparação com o SvelteKit destaca as deficiências do Next.js em logs e a ineficiência de seu rastreador de problemas do GitHub. O autor expressa insatisfação com o Next.js e considera alternativas para projetos futuros.

Leia mais